序文

自動車業界は完全な自動運転に向かっており、ドライバーはより多くの責任を車両に委ねるようになります。この制御範囲の拡大によって、潜在的なサイバーリスクだけでなくソフトウェア関連のリコールの敷居が高まっています。2022年現在、米国道路交通安全局(NHTSA)によって発行されたソフトウェア関連のリコールは2009年比で3倍以上にも増加しています。さらに、Upstreamの2022年のレポートによると自動車関連のCVE(Common Vulnerabilities and Exposures, 共通脆弱性識別子) 全件の半数以上が2021年に報告されました。

Figure 1 - 現代の車両アーキテクチャ

ソフトウェアアップデートが自動車で不可欠であることに疑いはありません。おそらく驚くことではありませんが、自動車業界は長年にわたって自動車のソフトウェアアップデートを利用してきました。最近までソフトウェアのアップデートは、一般的には、開発時や、車両製造時、またはディーラーのサービス拠点で実施されていました。車両は通常、ライフサイクルを通じてほとんどアップデートを受けることはありませんでした。まれに車両所有者がソフトウェアアップデートを利用可能になった場合は、通常はディーラーへの持ち込む必要があるか、またはUSBドライブやCD-ROM/DVDを使って手動でアップデートするプロセスが必要になります。結果として実施される機会は少なく、市場への投入には多大な努力を要することになります。NHTSAによると、ソフトウェア関連のリコールの50%以上はまだ実施されていません。要するに、従来の更新方法は、困難で、面倒で、非効率的なのです。

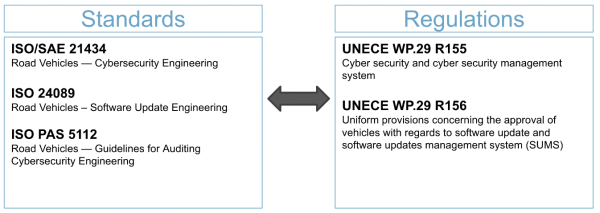

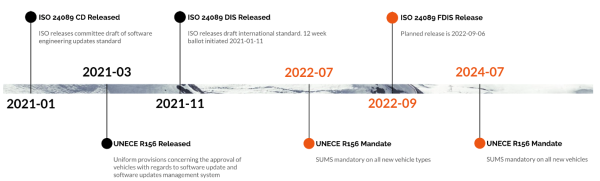

ソフトウェアアップデートエンジニアリングのための新しいISO24089道路車両規格と、ソフトウェアアップデートとソフトウェア管理システムに関する最近のUNECE WP.29 R156規制がこの問題領域を解決するための主なけん引役になっています。UNECE R156は、2022年7月までにすべての新型車両に、2024年までにすべての新車にソフトウェアアップデート管理システム(SUMS, Software Update Management Systems)を義務付けています。自動車メーカーは、これまで以上に安全でセキュアなアップデートシステムの構築に注力する必要があります。

Figure 2 - ソフトウェアアップデート関連の規格や法規

Figure 3 - SUMSにむけたタイムライン

光明があります...

Software Over-the-Air(SOTA)により、自動車メーカーは簡単にリモートで以下を実施できるようになります。

- ソフトウェアの問題を修正する。

- セキュリティの脆弱性に対応する。

- 車両の機能を拡張または追加する。

ソフトウェアの問題は、費用の掛かる対面のリコールを必要とせずに解決できます。車両は最新のセキュリティパッチで最新の状態に保つことができます。自動車OEMは、車を販売した後に付加価値をつけ、顧客からの新しい収益源をもたらすことさえできます。便利なことに、自動車OEMは、ソフトウェアをフリート全体に一度に配布することも、アップデートプログラムを段階的に展開することもできます。これらの全てを、エンジニアはリクライニングチェアに座ったまま快適に行う事が出来るのです。

慌ててはいけません…ソフトウェアアップデートの表と裏

ご想像のとおり、ソフトウェアアップデートに関するユートピアは、完全に見かけどおりとは行きません。SOTAの利便性の表層下には危険が隠されています。これらすべての利便性をもたらすメカニズムは、同時に破壊をもたらす可能性もあるのです。SOTAは、その性質上、リモートでのコード実行にあたります。ひとたびこのツールが悪者の手に渡れば、OEMにとって非常に悪い日が訪れるでしょう。

商用のアップデートシステムに対する攻撃は数多くありますが、おそらく最も広く知られているのはSolarWindsハッキング事件でしょう。2019年、攻撃者はIT管理ソフトウェア会社SolarWinds社のビルドシステムを侵害し、それは数ヶ月間検出されませんでした。彼らは悪意のあるコードに署名を加えてビルドシステムに挿入し、リモートアクセスツールをオリオン(SolarWinds社のソフトウェアアップデートプラットフォーム)に組み込むことができました。悪意のあるバックドアが仕込まれたこれらのアップデートプログラムは、約18,000の顧客に気づかれることなく展開されました。Cisco、Microsoft、Intelなどの巨大組織や、国防総省や国土安全保障省などの米国政府機関が影響を受けました。攻撃は非常に広範囲に及び、何ヶ月も続いたので、被害は膨大なものでした。

コード署名とセキュアな転送だけでは不十分

SolarWinds攻撃は、多くのソフトウェアアップデートシステムの問題を示しています。悪意のある登場人物が更新システム自体を攻撃する可能性があるため、単一鍵でのコード署名とトランスポートレイヤセキュリティ (TLS) に単純に依存するシステムは、依然として多くの種類の攻撃にさらされている可能性があります。運用されている更新システムは、侵害がないシステムではないことを理解し、攻撃が発生した場合の影響を最小限に抑えるようにする必要があります。攻撃者の目標を理解することで、設計者はシステムを攻撃に対して回復力のあるものにすることができます。

アップデートシステムへの攻撃者は、以下を試みます。

- READ(読み取り) アップデートプログラムの内容を読んで機密情報を発見したり、ファームウェアをリバースエンジニアリングしたり、2つのファームウェアイメージを比較してセキュリティ修正を特定したりして、修正されたセキュリティの脆弱性を特定します。

- DENY(拒否) アップデートのインストールを拒否して、車両がソフトウェアの問題を解決できないようにします。

- DISRUPT(混乱) 車両の機能を混乱させ、車両または車両の特定機能を使用できないようにします。

- CONTROL(制御) 車両内のECU、場合によっては車両自体を制御します。

- MODIFY(改変) 攻撃者独自のコードを実行するためにソフトウェアを変更します。

アップデートシステムまたは署名鍵にアクセスできる攻撃者は、悪意のあるアップデートに署名したり、新しい修正プログラムへのアクセスを拒否したりする可能性があります。悪意のある更新プログラムが車両に正常にインストールされた場合、ECU交換なしには回復できないかもしれません。そのため、アップデートのインストール前に、それが信頼できるものであることを確認することが重要です。

Uptaneによるバックエンドセキュリティ

ありがたいことに、これらの問題を解決するために働いている専門家がいます。Uptaneは、車載ソフトウェアパッチ管理システムの多様なニーズを満たすために特別に設計されたソフトウェアアップデートセキュリティフレームワークです。NYU、SwRI、UMTRIのセキュリティ研究者のコミュニティと自動車セキュリティの業界リーダーによって設計されたUptaneは、ソフトウェアアップデートシステムに対する既知の攻撃の影響を軽減し、侵害に対する回復力を提供し、システムが侵害された場合の損害を最小限に抑えるように設計されています。ルネサスはUptane規格に積極的に参加しており、他の業界リーダーと提携してOTAセキュリティを強化しています。

Uptaneフレームワークは実用的なアプローチをとり、システムが侵害されることを認めています。複数のセキュリティレイヤーと役割を分担することで、Uptaneは侵害による単一障害点を排除することを目指しています。Uptaneは、攻撃者が署名鍵を取得した場合に攻撃者が与える可能性のある損害を最小限に抑え、修復のためのメカニズムを提供し、最高レベルの脅威を与える役者に対する抵抗を支援します。

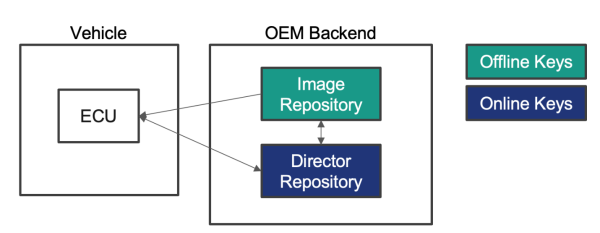

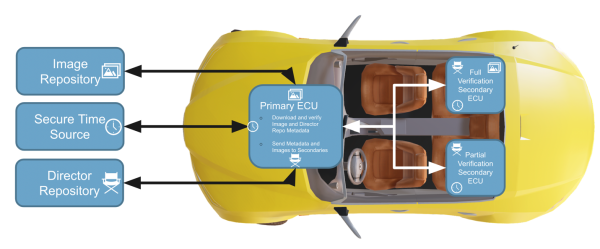

この柔軟性を提供するために、Uptaneは、異なる署名権限を持つ2つの別々のデータリポジトリを使用します。イメージ・リポジトリには、OEMがデプロイできるすべての署名付きイメージのデータベースが含まれています。イメージは、ルート署名機関によって署名されたオフライン鍵で署名されます。オフライン鍵は、物理的なアクセスを必要とし、2要素認証などの追加のセキュリティメカニズムをサポートできるため、リモートで侵害することがより困難です。ダイレクタ・リポジトリは、オンライン鍵の柔軟性を利用して、機器間通信を行います。ダイレクタは、特定のアップデートキャンペーンのメタデータに署名し、ソフトウェアパッケージの特定のソフトウェアバンドルをインストールするように車両に指示します。これには、複数のECUとのソフトウェアアップデートの調整が含まれます。

Figure 4 - Uptaneリポジトリアーキテクチャ

リポジトリを分割することで、責任も分離できます。これにより、1つの鍵の侵害がシステム全体に影響しないように責任が分散されます。加えて、アップデートの信頼性を証明するために最小限の数の署名を必要とするしきい値署名がサポートされているため、1つの鍵侵害の影響がさらに軽減されます。鍵の失効とアップデートはUptaneの不可欠な部分であり、侵害された鍵を置き換えるためのメカニズムを提供しています。ルート鍵やイメージ署名鍵など、最も影響の大きい鍵はオフラインになるように設計されています。これにより、最も影響が大きく最も権限のある鍵に対する攻撃対象領域が最小限に抑えられます。

Figure 5 - Uptaneエコシステム

ルネサス デバイスセキュリティ

ルネサスは、Uptane規格への参加とともに、エンドツーエンドのソフトウェアアップデートの信頼チェーン全体の確保に取り組んでいます。UptaneはECUがソフトウェアアップデートの真正性と摂理を確認することを可能にしますが、そのためには以下のようないくつかの基本的なセキュリティ属性が必要です。

- ECUは、アップデートソフトウェア自体が信頼され、変更されていないことを合理的に保証する必要があります。

- ECUには、更新を認証するメカニズムが必要です。

- ECUには、更新プロセスで使用される重要な鍵を安全に保存するメカニズムが必要です。

- ECUには、アップデートが受け入れられた後にソフトウェアの改ざんを検出するメカニズムが必要です。

これらの理由により、デバイス上のセキュリティが不可欠であり、ルネサスの車載デバイスは、セキュリティを強化し、侵害のリスクを低減し、ソフトウェアの有効性と信頼性の確保に必要なツールを提供しています。

ソフトウェアが検証およびインストールされた後、インストールされたソフトウェアが改ざんされていないことを確認することはデバイスに委ねられます。ここでセキュアブートが必要なのです。ルネサスの車載デバイスは、専用のセキュリティハードウェアによるセキュアブートに対応しており、デバイスのライフサイクルを通じてECUソフトウェアの信頼性を維持しています。詳細については、セキュアブートに関する最近のブログシリーズをご覧ください。

セキュアブートを容易にするだけでなく、R-Car および RH850 デバイスに実装されたハードウェア保護セキュリティ環境であるICU-M (Intelligent Cryptographic Unit Master)により、暗号鍵やその他の重要なデータを安全に保管できます。セキュリティで保護された鍵ストレージは、アップデートシステム全体のセキュリティに不可欠です。セキュリティ機能の詳細な内訳については、ルネサスの「Renesas Secure – Automotive」Webサイトをご覧ください。

ルネサスの車載デバイスには、専用のハードウェア暗号化アクセラレータも搭載されています。これらは、TLSなどの安全な通信を高速化し、ナンスやチャレンジ&レスポンスプロトコルで利用される高エントロピーの乱数を提供するために使用できます。

結論

業界からの最新の規格や規制への要求があるように、自動車システムには継続的な安全性とセキュリティを確保する必要があります。OTAは諸刃の剣です。豊富な機能やセキュリティのアップデートを提供するためのメカニズムであると同時に、攻撃者にとって重要な攻撃ベクタでもあります。ルネサスは、Uptane規格の開発に積極的に貢献し、セキュリティ対応メカニズムを車載デバイスに直接組み込んで、侵害に直面した場合のアップデートシステムの回復力を高めています。ルネサスの車載機器には、以下のようなセキュリティ対策が組み込まれています。

- 鍵の保管とセキュリティファームウェアの実行のためのハードウェア保護セキュリティ環境

- ソフトウェアが本物で改ざんされていないことを確認するためのセキュアブート

- 署名検証とセキュアな通信を高速化するための暗号化アクセラレータ

セキュアなソフトウェアアップデートプログラム管理システムとデバイス上のセキュリティを組み合わせることで、攻撃に対する最適なソリューションが保証されます。ルネサスは、セキュアなソフトウェアアップデートのイノベーションにおけるリーディングパートナーであり続けます。